Le premier rançongiciel

Afin d’obtenir frauduleusement plus d’un milliard de dollars de gain en 2016, les pirates n’hésitent pas à inonder le monde d’emails infectés. Plus de 40% des SPAMS mondiaux contiennent un ransomware.

Un cryptovirus ?

Appelé cryptovirus à tort, ce sont en fait des « chevaux de Troie ». Un cheval de Troie est un logiciel ou un fichier (par exemple une facture au format PDF) en apparence légitime, mais qui contient en réalité une fonctionnalité malveillante cachée à l’intérieur du fichier ou logiciel.

Dans notre cas, cette fonctionnalité malveillante cachée est un logiciel de rançon (ransomware en anglais). Le cheval de Troie ne fait donc que véhiculer discrètement le ransomware.

Comme son nom l’indique, un ransomware est un logiciel dont le but est d’enrichir son concepteur (le pirate). Afin d’obtenir son gain, le pirate, à l’aide de son ransomware, chiffre (crypte) toutes vos données grâce à un chiffrement RSA. Le chiffrement de vos données rendra la lecture illisible de ces derniers. C’est donc un ransomware de sous-type crypto-verrouilleur. On parle donc d’un cheval de Troie, contenant un ransomware de sous-type crypto-verrouilleur.

Fonctionnement

Une fois installé dans votre système d’exploitation Windows ou Android, le crypto-verrouilleur communique avec le serveur du pirate. Le serveur ou l’ordinateur génère une paire de clés composée d’une « clé privée » stockée sur le serveur, et d’une « clé publique » qui est stockée sur le PC infecté. Vos fichiers sont chiffrés avec la clé publique. Afin de pouvoir déchiffrer vos données, il est nécessaire de posséder la clé privée stockée sur le serveur du pirate. C’est l’objet de la rançon.

Une fois le chiffrement effectué, un fichier d’explication est créé dans chaque répertoire. Ce fichier d’information contient le plus souvent une valeur permettant au pirate d’identifier votre ordinateur pour vous retourner la clé privée, le montant réclamé par le pirate et le moyen de payer ce montant, en règle générale en bitcoins. Afin de vous faire payer rapidement, vous n’avez que quelques jours pour régler la somme, sous peine de voir la clé privée supprimée ou encore, le montant de la rançon augmenter fortement.

Le premier crypto-verrouilleur

Le premier crypto-verrouilleur, CryptoLocker, a été découvert par Dell SecureWorks courant septembre 2013. Il se propageait via un botnet déjà existant, Gameover ZeuS.

Un botnet, que l’on peut traduire par « réseau de robot », est un réseau d’ordinateurs infectés par un logiciel malveillant très discret. En effet, les propriétaires des ordinateurs infectés ne sont pas conscients qu’un logiciel malveillant a été installé et fonctionne en permanence en arrière-plan. Ces machines infectées communiquent ensemble et avec des serveurs. Les pirates peuvent les piloter pour des usages malveillants comme la transmission de virus, l’envoi de Spam, l’attaque de serveurs par deni de service, etc.

C’est donc le réseau de machine Gameover ZeuS, estimé entre 500’000 à 1’000’000 de machine, qui est responsable de la distribution du premier crypto-verrouilleur.

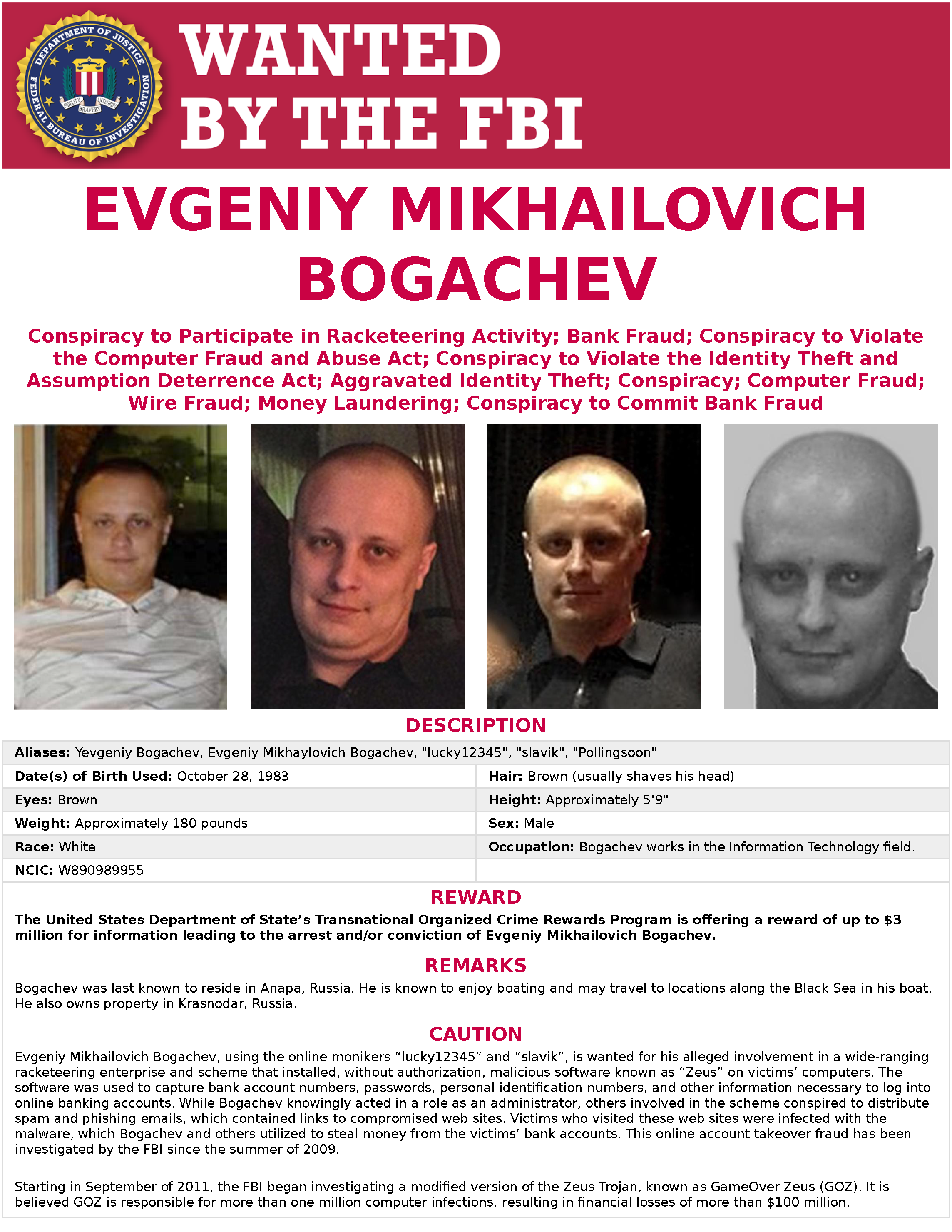

Un hacker russe

Le russe Evgeniy Mikhailovich Bogachev est à l’origine du botnet Gameover ZeuS. Il serait aussi l’initiateur du premier cryptoverrouilleur. Grâce à ses logiciels malveillants, il aurait empoché frauduleusement plus de 100 millions de dollars de gains. Ce dernier est activement recherché par le FBI depuis plusieurs années. Sa prime de 3 millions de dollars, offerte par le FBI en cas de capture, en dit long sur la volonté de le retrouver.

Le botnet supervisé par le russe Bogachev, a été définitivement mis hors d’état de nuire en mai 2014 lors d’une grosse opération policière internationale, l’opération Tovar. Cette opération a pu être menée grâce à la collaboration de plusieurs agences et sociétés privées à travers le monde. La découverte de divers serveurs du réseau a permis de trouver des algorithmes de chiffrement ce qui permit de mettre sur pied des outils de décryptage.

La cavale de Bogachev

Selon le New York Times, le fondateur du premier crypto-verrouilleur est actuellement en Russie où il est loin de vivre dans la clandestinité. En effet, il ne cacherait pas sa luxueuse vie faite de voiture de luxe et de yacht. Toujours selon le FBI, les autorités russes tolèreraient sa présence parce que ce dernier travaillerait pour les services d’espionnage du pays. Il est donc fort probable que le Kremlin ferme les yeux sur le passé frauduleux de leur compatriote Bogachev.

Que faire en cas d’infection ?

Selon les crypto-verrouilleur, ils sont capables de chiffrer vos données sur votre cloud, vos sauvegardes externes et votre NAS. De plus, il supprime vos points de restauration Windows afin que vous ne puissiez pas retrouver vos données avant l’infection.

La meilleure des solutions consiste donc à éteindre votre ordinateur le plus rapidement dès la détection du chiffrement. Dans le but de pouvoir récupérer vos données non chiffrées, il est possible d’utiliser un LiveCD. Ce dernier vous permettra d’accéder à ces fichiers sans pour autant que le logiciel malveillant puisse continuer de fonctionner et donc de chiffrer le reste de vos données.

Il va de soi que je ne peux pas vous conseiller de payer la rançon. En effet, le fait de payer cette rançon ne fait qu’encourager d’autres pirates dans cette voie. De plus, rien ne vous garantit la réception de cette fameuse clé privée ni que celle-ci soit la bonne.