Die erste Ransomware

2016 wurde die Welt von infizierten E-Mails überschwemmt, um so gesamthaft mehr als eine Milliarde Dollar zu ergaunern. Mehr als 40% des weltweiten SPAMS enhält eine Ransomware.

Ein Kryptotrojaner ?

Ein Trojaner ist ein Programm oder eine Datei (beispielsweise eine Rechnung im PDF-Format), welche von aussen grundsätzlich legitim erscheint, in Tat und Wahrheit jedoch eine schädliche Funktion beinhaltet. Bei einem Kryptotrojaner besteht diese Funktion aus einer Erpressungssoftware (Ransomware in Englisch) – das trojanische Pferd dient somit lediglich zur diskreten Übertragung der Ransomware.

Wie es der Name bereits vorgibt, ist eine Ransomware ist ein Programm, dessen Ziel es ist, seinen Urheber (den Hacker) zu bereichern. Um den Gewinn zu erhalten, verschlüsselt der Hacker mithilfe seiner Ransomware die Daten mit dem RSA-Kryptosystem. Die Verschlüsselung Ihrer Daten führt dazu, dass deren Inhalt nicht mehr lesbar ist. Es handelt sich hierbei um eine Ransomware der Unterkategorie Cryptolocker.

Funktionsweise

Sobald der Verschlüsselungstrojaner in Ihrem Betriebssystem (Windows oder Android) installiert ist, beginnt er, mit dem Server des Hackers zu kommunizieren. Dieser Server generiert jeweils ein Schlüsselpaar, bestehend aus einem Schlüssel, welchen er behält (privater oder auch geheimer Schlüssel) und einem Schlüssel welchen er an den infizierten PC weitergibt (öffentlicher Schlüssel). Ihre Dateien werden mit dem öffentlichen Schlüssel verschlüsselt. Um Ihre Daten anschliessend zu entschlüsseln benötigen Sie den privaten Schlüssel, welcher sich auf dem Server des Hackers befindet.

Nach der Verschlüsselung wird eine Informationsdatei erstellt, die es dem Hacker oftmals ermöglicht Ihren Computer zu identifizieren, um Ihnen den geheimen Schlüssel, den geforderten Betrag und die Zahlungsweise, meistens in Bitcoins, bekannt zu geben. Kommen Sie der Forderung nicht fristgerecht nach, müssen Sie damit rechnen, dass der private Schlüssel gelöscht oder die Lösegeldforderung drastisch erhöht wird.

Der erste Cryptolocker

Der erste Cryptolocker, welcher ebenfalls «CryptoLocker» hiess, wurde von Dell SecureWorks im September 2013 entdeckt. Er wurde über ein bereits bestehendes Botnet («Roboternetz») namens Gameover ZeuS verbreitet.

Beim Botnet handelt es sich um ein Netzwerk von Computern, welche mit einem unauffälligen Schadprogramm infiziert wurden. Die Besitzer dieser infizierten Rechner wissen selber nicht, dass ein Schadprogramm installiert wurde und dieses stetig im Hintergrund in Betrieb ist. Die infizierten Maschinen kommunizieren miteinander und mit Servern. Den Hackern ist es so möglich, die Computer für mutwillige Aktionen zu steuern und so Viren zu übermitteln, Spam zu versenden, Dienstleistungsverhinderungen zu bewirken usw.

Es ist somit das Maschinennetz Gameover ZeuS, bestehend aus geschätzten 500’000 bis 1’000’000 Maschinen, welches verantwortlich für die Verbreitung des ersten Cryptolockers ist.

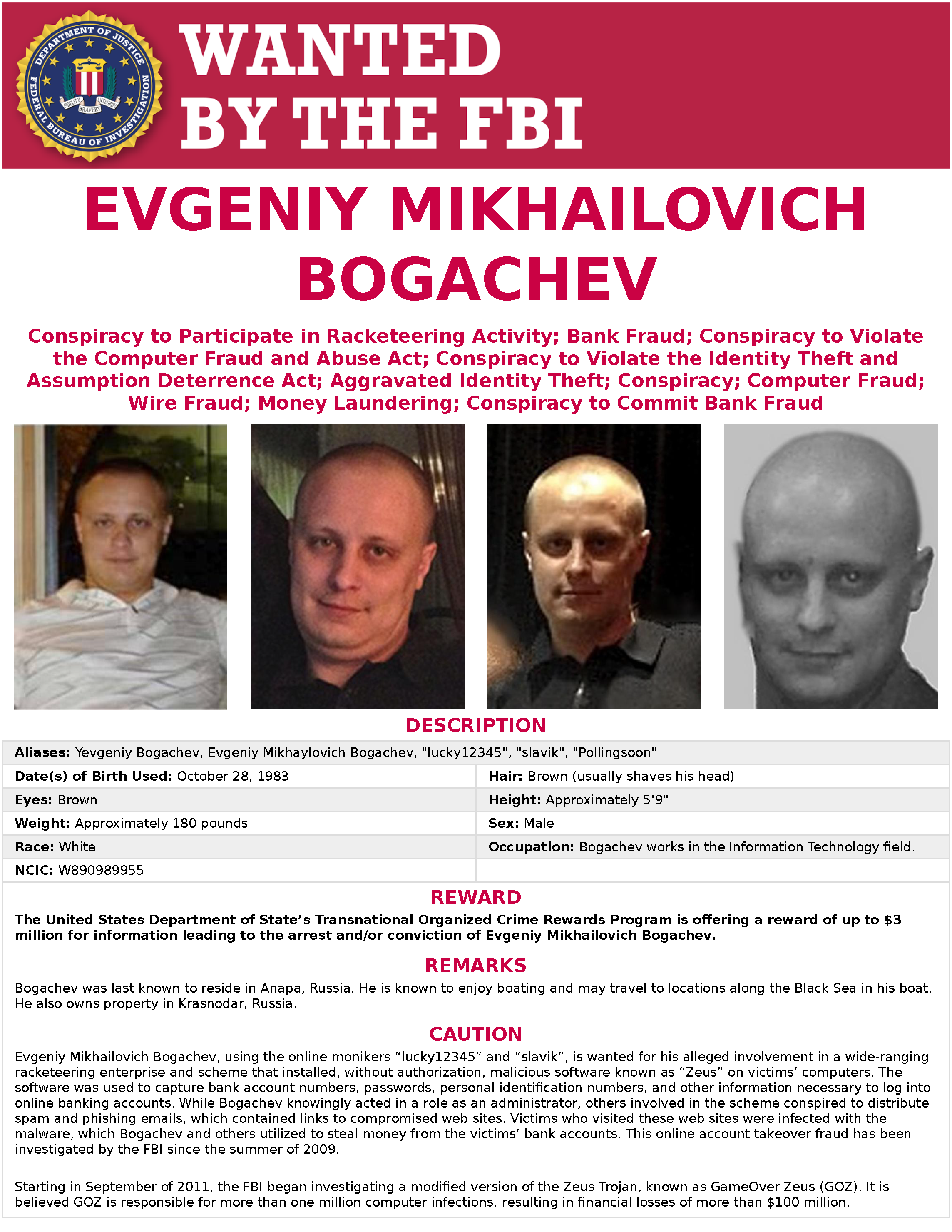

Ein russischer Hacker

Das Botnet ist auf den Russen Evgeniy Mikhailovich Bogachev zurückzuführen, welcher zugleich der Urheber des ersten Cryptolockers sei. Ihm wird vorgeworfen, dank seiner Schadprogramme gesamthaft mehr als 100 Millionen Dollar erbeutet zu haben und wird deshalb seit mehreren Jahren aktiv vom FBI gesucht. Es wurde ein Kopfgeld von 3 Millionen Dollar auf ihn ausgesetzt.

Das Botnet, überwacht durch Bogachev, wurde im Zuge einer grossen, internationalen Polizeiaktion (Aktion «Tovar») im Mai 2014 unschädlich gemacht. Diese Operation konnte dank dem Zusammenschluss diverser Organisationen und privaten Firmen auf der ganzen Welt durchgeführt werden. Durch die Entdeckung diverser Server des Netzwerkes konnten Verschlüsselungsalgorithmen aufgedeckt werden, womit Tools zur Entschlüsselung der Daten geschaffen werden konnten.

Die Flucht des Russen

Gemäss der New York Times befindet sich der Urheber des ersten Cryptolockers aktuell in Russland, weit davon entfernt, unauffällig im Untergrund zu leben. Seinen luxuriösen Lebensstandard, untermauert mit Luxusauto und Yacht, versteckt er keineswegs. Laut dem FBI tolerieren die Russen seinen Aufenthalt, weil er für die Spionageorganisation des Landes arbeite. Wahrscheinlich drückt der Kreml bezüglich der betrügerischen Vergangenheit des Landsmannes Bogachev ein Auge zu.Was tun im Fall einer Infizierung ?

Laut den Cryptolockern sind diese in der Lage, Ihre Daten in der Cloud, Ihres externen Backups und Ihres NAS zu verschlüsseln. Ausserdem löscht er Ihre Systemwiederherstellungspunkte von Windows, sodass Sie keine Möglichkeit mehr haben,auf Ihre Daten im Zustand vor der Infektion zugreifen können.

Die beste Lösung besteht darin, den Computer so rasch wie möglich nach Entdeckung der Verschlüsselung auszuschalten. Um Ihre nicht verschlüsselten Daten wiederzufinden ist es möglich, ein Live-System zu verwenden. Dieses erlaubt Ihnen, auf diese Daten zuzugreifen, ohne dass die Schadsoftware weiter funktionieren kann und somit auch keine weiteren Daten verschlüsseln kann.

Selbstverständlich empfehle ich Ihnen nicht, auf die Lösegeldforderung einzugehen. Mit jeder Zahlung spornen Sie zusätzlich weitere Hacker an, denselben Weg zu verfolgen. Ausserdem haben Sie weder eine Garantie dafür, den besagten privaten Schlüssel letztendlich zu erhalten, noch dass es der richtige ist.